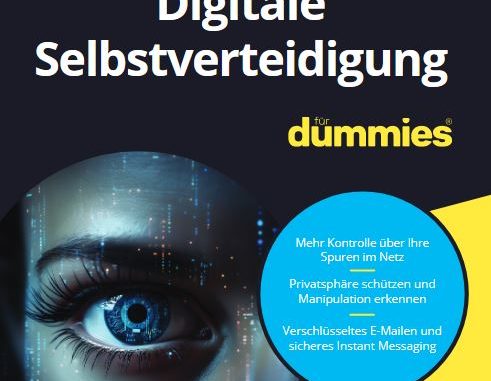

Neu: Digitale Selbstverteidigung für Dummies

Frisch erschienen bei Wiley-VCH in der bekannten gelben Dummies-Reihe: Mein neues Sachbuch „Digitale Selbstverteidigung für Dummies“ – bestellbar in allen Buchhandlungen und online! Und darum geht’s: Sie wollen Ihre Privatsphäre und Ihre digitale Identität schützen? […]