Ärzte sollen mehr Heilberufsausweise (HBA) mit elektronischer Signaturfunktion beantragen: das wünschen sich Wirtschaft und Politik. Der HBA soll gemeinsam mit dem PIN des Patienten dazu genutzt werden, in der Praxis den Zugang zu den Daten auf der eGK freizuschalten. Das E-Health-Gesetz hat mit dem Versprechen, mit der qualifizierten elektronischen Signatur (QES) signierte Arztbriefe ab 2017 mit 55 Cent pro Brief zu fördern, einen weiteren Anreiz geschaffen. Grund genug, sich einmal mit der Frage zu beschäftigen: Was ist diese digitale Unterschrift?

Digital signiert werden kann jedes elektronische Dokument. Dazu wird zunächst eine Art Quersumme des Nachrichteninhalts gebildet – der sogenannte Hash-Wert. Dieser ändert sich immer, wenn sich der Inhalt des Dokuments ändert. Oder, wenn man technisch pingelig ist: dass ein Dokument nach einer Änderung seines Inhalts immer noch den gleichen Hash-Wert hat, ist extrem unwahrscheinlich.

Das heißt: wenn man belegen kann, dass sich der Hash-Wert eines Dokuments unverändert ist, hat man damit praktisch zweifelsfrei bewiesen, dass das Dokument nach der Signatur nicht mehr verändert wurde.

Bei der Signatur wird dieser Hash-Wert nun verschlüsselt und an das Dokument angehängt. Die Verschlüsselung erfolgt mit dem privaten Schlüssel desjenigen, der unterschreibt. Um das zu verstehen, müssen wir einen kurzen Ausflug in die Public-Key-Verschlüsselung machen:

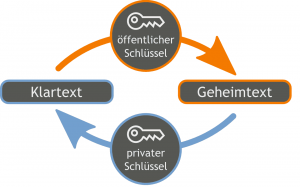

Es gibt digitale Verschlüsselungsverfahren, bei denen für die Verschlüsselung eines Dokuments ein anderer Schlüssel verwendet wird als zur Entschlüsselung. Diese Verfahren werden beispielsweise auch zum verschlüsselten Versand von E-Mails eingesetzt. Bekannte Verfahren dazu sind PGP und S/MIME. Der Nutzer erstellt dazu auf seinem Computer ein zusammengehöriges Schlüsselpaar: den privaten und den öffentlichen Schlüssel (Private Key und Public Key). Ein Dokument, das mit dem Public Key verschlüsselt wurde, kann mit dem Private Key entschlüsselt werden und umgekehrt.

Wie der Name schon sagt, bleibt der Private Key stets im Besitz seines Nutzers und darf auf keinen Fall weitergegeben werden. Der Public Key darf und soll dagegen öffentlich gemacht werden. Das hat den Sinn, dass bei der verschlüsselten Kommunikation jeder Absender dem Nutzer mit dem Public Key eine verschlüsselte Nachricht schicken kann, aber nur der Nutzer selbst sie mit dem Private Key entschlüsseln und lesen kann (siehe Abbildung 1). (Mehr dazu in unserem Artikel „Elektronische Kommunikation: Verschlüsselung schützt sensible Daten„.)

Zurück zur Signatur: Der an das Dokument angehängte Hash-Wert wird nicht mit dem Public Key verschlüsselt, wie es bei der vertraulichen E-Mail-Kommunikation der Fall wäre, sondern mit dem Private Key. Jeder Empfänger des Dokuments kann mit dem Public Key den Anhang entschlüsseln und somit feststellen, dass der Anhang immer noch dem Hash-Wert des signierten Dokuments entspricht (siehe Abbildung 2). Wenn das zutrifft, wurde das Dokument nicht nachträglich geändert.

Aus diesem Grund kann eine elektronische Unterschrift nicht einfach von einem Dokument auf das andere kopiert werden – wie es bei einer handschriftlichen Unterschrift ja mit ein wenig manuellem Geschick durchaus möglich ist. Eine digitale Unterschrift ist immer spezifisch für ein bestimmtes Dokument.

Aber eine elektronische Unterschrift muss noch mehr können als die Integrität des Dokuments bestätigen: sie muss die Identität des Urhebers belegen. Einen Hash-Wert verschlüsseln kann schließlich jeder.

Um dieses Problem zu lösen, gibt es Zertifikate. In einem Zertifikat – wiederum ein elektronisches Dokument – wird die Identität einer Person (Name und weitere Angaben wie Berufsgruppe) gemeinsam mit seinem öffentlichen Schlüssel festgehalten. Das Zertifikat wird dann wiederum signiert, und zwar von einer Zertifikatsstelle. Diese bestätigt damit, dass der öffentliche Schlüssel tatsächlich zu besagten Person gehört. Zertifikatsstellen für die Telematik-Infrastruktur, also auch für den HBA, sind zur Zeit medisign und DGN. Erst mit einem solchen Zertifikat ist eine Signatur tatsächlich eine sogenannten qualifizierte elektronische Signatur (QES): der Inhaber einer QES muss sich – neben einigen weiteren technischen Anforderungen – gegenüber der Zertifizierungsstelle eindeutig ausgewiesen haben, beispielsweise mit dem Personalausweis.

Um auch die Identität und Vertrauenswürdigkeit der Zertifikatsstellen zu belegen, lassen diese ihre Zertifikate wieder von Zertifikatsstellen zertifizieren, die in der Hierarchie höher stehen. medisign und DGN werden auf diese Weise von der Bundesnetzagentur akkreditiert.

Übrigens macht man sich nicht nur im Gesundheitswesen Gedanken über digitale Signatur: die Bundesnotarkammer beispielsweise ist schon seit langem eine von der Bundesnetzagentur akkreditierte Zertifizierungsstelle.

Haben Sie noch Fragen zu digitaler Signatur und Zertifikaten? Dann hinterlassen Sie gerne hier einen Kommentar oder tweeten Sie uns an!

2 Trackbacks / Pingbacks

Comments are closed.